Zrozumienie technik łamania haseł, których używają hakerzy, aby szeroko otworzyć Twoje konta online, to świetny sposób, aby upewnić się, że nigdy Ci się to nie przydarzy.

Z pewnością zawsze będziesz musiał zmienić swoje hasło, a czasem bardziej pilnie niż myślisz, ale zapobieganie kradzieży to świetny sposób, aby zachować bezpieczeństwo swojego konta. Zawsze możesz udać się na stronę www.haveibeenpwned.com, aby sprawdzić, czy jesteś zagrożony, ale samo myślenie, że Twoje hasło jest wystarczająco bezpieczne, aby nie zostało włamane, jest złym nastawieniem.

Tak więc, aby pomóc Ci zrozumieć, w jaki sposób hakerzy uzyskują Twoje hasła – bezpieczne lub w inny sposób – przygotowaliśmy listę dziesięciu najlepszych technik łamania haseł używanych przez hakerów. Niektóre z poniższych metod są z pewnością przestarzałe, ale to nie znaczy, że nie są nadal używane. Przeczytaj uważnie i dowiedz się, przed czym należy łagodzić.

Dziesięć najważniejszych technik łamania haseł używanych przez hakerów

1. Atak słownikowy

Atak słownikowy wykorzystuje prosty plik zawierający słowa, które można znaleźć w słowniku, stąd jego dość prosta nazwa. Innymi słowy, ten atak wykorzystuje dokładnie te słowa, których wiele osób używa jako swoich haseł.

Sprytne zgrupowanie słów, takich jak „letmein” lub „superadministratorguy”, nie zapobiegnie złamaniu hasła w ten sposób – cóż, nie dłużej niż kilka dodatkowych sekund.

2. Atak brutalnej siły

Podobnie jak atak słownikowy, atak brute force ma dodatkową premię dla hakera. Zamiast po prostu używać słów, atak brute force pozwala wykrywać słowa niebędące słownikami, pracując przez wszystkie możliwe kombinacje alfanumeryczne od aaa1 do zzz10.

Nie jest to szybkie, pod warunkiem, że twoje hasło ma ponad kilka znaków, ale w końcu je odkryje. Ataki brute force można skrócić, dodając dodatkową moc obliczeniową, zarówno pod względem mocy obliczeniowej – w tym wykorzystania mocy procesora graficznego karty graficznej – jak i liczby maszyn, na przykład przy użyciu rozproszonych modeli obliczeniowych, takich jak internetowe koparki bitcoinów.

3. Atak Tęczowego Stołu

Tęczowe tabele nie są tak kolorowe, jak może sugerować ich nazwa, ale dla hakera hasło może znajdować się na końcu. W najprostszy możliwy sposób możesz sprowadzić tęczową tabelę do listy wstępnie obliczonych skrótów – wartości liczbowej używanej podczas szyfrowania hasła. Ta tabela zawiera skróty wszystkich możliwych kombinacji haseł dla dowolnego algorytmu mieszającego. Tabele Rainbow są atrakcyjne, ponieważ skracają czas potrzebny do złamania skrótu hasła do po prostu wyszukania czegoś na liście.

Jednak tęczowe stoły to ogromne, nieporęczne rzeczy. Wymagają dużej mocy obliczeniowej do działania, a tabela staje się bezużyteczna, jeśli hash, który próbuje znaleźć, został „zasolony” przez dodanie losowych znaków do hasła przed zahaszowaniem algorytmu.

Mówi się o istnieniu solonych tęczowych stołów, ale byłyby one tak duże, że trudno byłoby je wykorzystać w praktyce. Prawdopodobnie działałyby tylko z predefiniowanym zestawem „losowych znaków” i ciągami haseł poniżej 12 znaków, ponieważ w przeciwnym razie rozmiar tabeli byłby niedopuszczalny nawet dla hakerów na poziomie stanu.

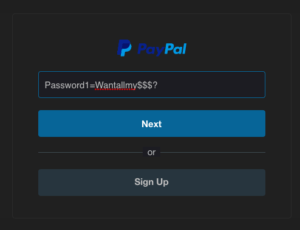

4. Phishing

Jest łatwy sposób na zhakowanie, poproś użytkownika o podanie hasła. Wiadomość phishingowa prowadzi niczego niepodejrzewającego czytelnika do sfałszowanej strony logowania powiązanej z dowolną usługą, do której haker chce uzyskać dostęp, zwykle prosząc użytkownika o naprawienie strasznego problemu z bezpieczeństwem. Ta strona następnie przegląda ich hasło, a haker może go użyć do własnych celów.

Po co zawracać sobie głowę złamaniem hasła, skoro użytkownik i tak z radością ci je poda?

5. Inżynieria społeczna

Inżynieria społeczna przenosi całą koncepcję „zapytaj użytkownika” poza skrzynkę odbiorczą, w której phishing ma tendencję do pozostawania w prawdziwym świecie.

Ulubionym inżynierem społecznym jest zadzwonienie do biura podszywającego się pod technika ds. bezpieczeństwa IT i po prostu poproszenie o hasło dostępu do sieci. Zdziwiłbyś się, jak często to działa. Niektórzy mają nawet niezbędne gonady, aby założyć garnitur i identyfikator, zanim wejdą do firmy, aby zadać recepcjonistce to samo pytanie twarzą w twarz.

6. Złośliwe oprogramowanie

Keylogger lub screen scraper może zostać zainstalowany przez złośliwe oprogramowanie, które rejestruje wszystko, co wpisujesz lub wykonuje zrzuty ekranu podczas procesu logowania, a następnie przesyła kopię tego pliku do centrum hakerów.

Niektóre złośliwe oprogramowanie będzie szukać pliku z hasłami klienta przeglądarki internetowej i kopiować go, który, o ile nie zostanie odpowiednio zaszyfrowany, będzie zawierał łatwo dostępne zapisane hasła z historii przeglądania użytkownika.

7. Pękanie w trybie offline

Łatwo sobie wyobrazić, że hasła są bezpieczne, gdy systemy, które chronią, blokują użytkowników po trzech lub czterech błędnych odgadnięciach, blokując automatyczne aplikacje odgadujące. Cóż, byłaby to prawda, gdyby nie fakt, że większość hakowania haseł odbywa się w trybie offline, przy użyciu zestawu skrótów w pliku hasła, który został „uzyskany” z zaatakowanego systemu.

Często cel, o którym mowa, został naruszony przez włamanie na stronę trzecią, która następnie zapewnia dostęp do serwerów systemowych i tych wszystkich ważnych plików skrótów haseł użytkowników. Łamacz haseł może wtedy próbować złamać kod tak długo, jak potrzebuje, bez powiadamiania docelowego systemu lub indywidualnego użytkownika.

8. Surfowanie na ramieniu

Inna forma socjotechniki, shoulder surfing, jak to sugeruje, polega na zerkaniu przez ramiona podczas wprowadzania danych uwierzytelniających, haseł itp. Chociaż koncepcja jest bardzo prosta technicznie, zdziwiłbyś się, ile haseł i poufnych informacji zostanie skradziony w ten sposób, więc bądź świadomy swojego otoczenia podczas uzyskiwania dostępu do kont bankowych itp. w podróży.

Najbardziej pewni hakerzy przybiorą przebranie kuriera, technika serwisu klimatyzacji lub cokolwiek innego, co zapewni im dostęp do budynku biurowego. Kiedy już są w środku, „mundur” personelu obsługi zapewnia rodzaj darmowej przepustki, aby wędrować bez przeszkód i odnotowywać hasła wprowadzane przez prawdziwych członków personelu. Jest to również doskonała okazja, aby przyjrzeć się wszystkim karteczkom samoprzylepnym przyklejonym z przodu ekranów LCD z nabazgranymi na nich loginami.

9. Pająk

Doświadczeni hakerzy zdali sobie sprawę, że wiele haseł firmowych składa się ze słów, które są powiązane z samą firmą. Studiowanie literatury korporacyjnej, materiałów sprzedażowych w witrynach internetowych, a nawet witryn konkurencji i wymienionych klientów może dostarczyć amunicji do zbudowania niestandardowej listy słów do użycia w ataku brute force.

Naprawdę doświadczeni hakerzy zautomatyzowali ten proces i pozwolili aplikacji typu pająk, podobnej do robotów sieciowych stosowanych przez wiodące wyszukiwarki, do identyfikowania słów kluczowych, zbierania i porównywania dla nich list.

10. Zgadnij

Najlepszym przyjacielem łamaczy haseł jest oczywiście przewidywalność użytkownika. O ile naprawdę losowe hasło nie zostało utworzone za pomocą oprogramowania przeznaczonego do tego zadania, wygenerowane przez użytkownika „losowe” hasło prawdopodobnie nie będzie niczym w tym rodzaju.

Zamiast tego, dzięki emocjonalnemu przywiązaniu naszego mózgu do rzeczy, które lubimy, są szanse, że te losowe hasła są oparte na naszych zainteresowaniach, hobby, zwierzętach domowych, rodzinie i tak dalej. W rzeczywistości hasła opierają się na wszystkich rzeczach, o których lubimy rozmawiać w sieciach społecznościowych, a nawet umieszczamy je w naszych profilach. Łamacze haseł najprawdopodobniej spojrzą na te informacje i dokonają kilku – często poprawnych – uzasadnionych domysłów, próbując złamać hasło na poziomie klienta bez uciekania się do ataków słownikowych lub brute force.

Inne ataki, których należy się wystrzegać

Jeśli hakerom czegoś brakuje, nie jest to kreatywność. Wykorzystując różnorodne techniki i dostosowując się do ciągle zmieniających się protokołów bezpieczeństwa, intruzi ci nadal odnoszą sukcesy.

Na przykład każdy w mediach społecznościowych prawdopodobnie widział zabawne quizy i szablony z prośbą o opowiedzenie o swoim pierwszym samochodzie, ulubionym jedzeniu, piosence numer jeden w twoje czternaste urodziny. Chociaż te gry wydają się nieszkodliwe i z pewnością fajnie je publikować, w rzeczywistości są otwartym szablonem pytań bezpieczeństwa i odpowiedzi weryfikujących dostęp do konta.

Podczas zakładania konta spróbuj użyć odpowiedzi, które w rzeczywistości nie dotyczą Ciebie, ale które łatwo zapamiętasz. "Jaki był Twój pierwszy samochód?" Zamiast odpowiadać zgodnie z prawdą, postaw swój wymarzony samochód. W przeciwnym razie po prostu nie publikuj żadnych odpowiedzi dotyczących bezpieczeństwa online.

Innym sposobem uzyskania dostępu jest po prostu zresetowanie hasła. Najlepszą linią obrony przed intruzem, który zresetuje Twoje hasło, jest używanie często sprawdzanego adresu e-mail i aktualizowanie informacji kontaktowych. Jeśli to możliwe, zawsze włączaj uwierzytelnianie dwuskładnikowe. Nawet jeśli haker pozna Twoje hasło, nie będzie mógł uzyskać dostępu do konta bez unikalnego kodu weryfikacyjnego.

Często Zadawane Pytania

Dlaczego potrzebuję innego hasła dla każdej witryny?

Prawdopodobnie wiesz, że nie powinieneś podawać swoich haseł i nie powinieneś pobierać żadnych treści, których nie znasz, ale co z kontami, na które logujesz się każdego dnia? Załóżmy, że używasz tego samego hasła do swojego konta bankowego, którego używasz do dowolnego konta, takiego jak Grammarly. Jeśli Grammarly zostanie zhakowane, użytkownik ma również Twoje hasło bankowe (i prawdopodobnie Twój adres e-mail, co jeszcze bardziej ułatwi dostęp do wszystkich Twoich zasobów finansowych).

Co mogę zrobić, aby chronić swoje konta?

Używanie 2FA na dowolnych kontach, które oferują tę funkcję, używanie unikalnych haseł dla każdego konta oraz używanie kombinacji liter i symboli to najlepsza linia obrony przed hakerami. Jak wspomniano wcześniej, hakerzy mogą uzyskać dostęp do Twoich kont na wiele różnych sposobów, więc inne rzeczy, które musisz upewnić się, że robisz to regularnie, to aktualizowanie oprogramowania i aplikacji (poprawki bezpieczeństwa) i unikanie pobierania, których nie znasz.

Jaki jest najbezpieczniejszy sposób przechowywania haseł?

Nadążanie za kilkoma wyjątkowo dziwnymi hasłami może być niezwykle trudne. Chociaż o wiele lepiej jest przejść przez proces resetowania hasła niż włamać się na konta, jest to czasochłonne. Aby zapewnić bezpieczeństwo haseł, możesz skorzystać z usługi takiej jak Last Pass lub KeePass, aby zapisać wszystkie hasła do konta.

Możesz także użyć unikalnego algorytmu, aby zachować hasła, jednocześnie ułatwiając ich zapamiętanie. Na przykład PayPal może być czymś w rodzaju hwpp+c832. Zasadniczo to hasło jest pierwszą literą każdej przerwy w adresie URL (//www.paypal.com) z ostatnią cyfrą roku urodzenia każdego w domu (jako przykład). Kiedy przejdziesz do logowania się na swoje konto, wyświetl adres URL, pod którym znajdziesz kilka pierwszych liter tego hasła.

Dodaj symbole, aby jeszcze trudniej zhakować hasło, ale uporządkuj je tak, aby łatwiej je zapamiętać. Na przykład symbol „+” może oznaczać dowolne konta związane z rozrywką, podczas gdy „!” może być używany do kont finansowych.